V. PFSENSE SQUID

5.1 - Proxy transparent sous pfSense

Pour installer un proxy transparent sous pfSense, effectuez les manipulations suivantes :

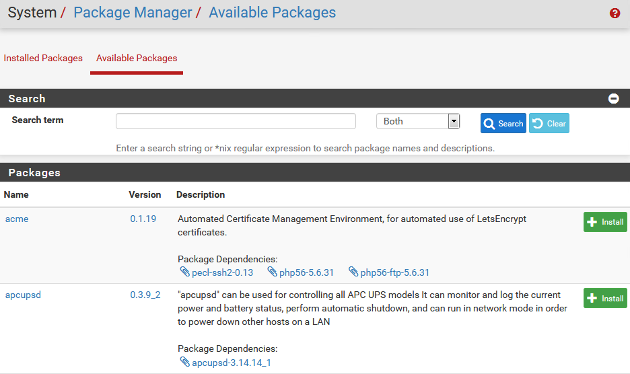

Menu =>"System" => "Package Manager"

Figure 30 - pfSense Available Packages

=>Cliquez sur "Available Packages"

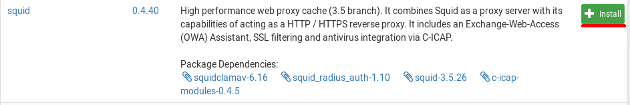

Figure 92 - pfSense Package Squid

=>Cliquez sur le bouton "Install"=>Cliquez sur le bouton "Confirm"

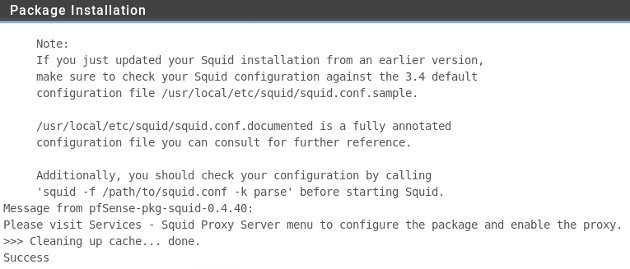

Vous devez obtenir l'image écran suivante :

Figure 93 - pfSense Package Squid Success

Configurez Squid :

Menu =>"Services" => "Squid Proxy Server"

Figure 94 - pfSense Proxy Server

=>Cliquez sur "Local Cache"

Vous pouvez laisser les valeurs par défaut.

=>Cliquez sur le bouton "Save"=>Cliquez sur "General"

Effectuez les manipulations suivantes :

[Enable Squid Proxy] =>A cocher[Keep Settings/Data] =>A cocher (Par défaut)[Proxy Interface(s)] =>LAN[Proxy Port] =>3128[Allow Users on Interface] =>A cocher (Par défaut)[Resolve DNS IPv4 First] =>A cocher[Transparent HTTP Proxy] =>A cocher[Transparent Proxy Interface(s)] =>LAN[Enable Access Logging] =>A cocher[Rotate Logs] =>1[Visible hostname] =>pfSense[Error Language] =>fr[X-Forwarder Header Mode] =>On (Par défaut)[URL Whitespace Characters Handling] =>Strip (Par défaut)[Suppress Squid Version] =>A cocher

=>Cliquez sur le bouton "Save"

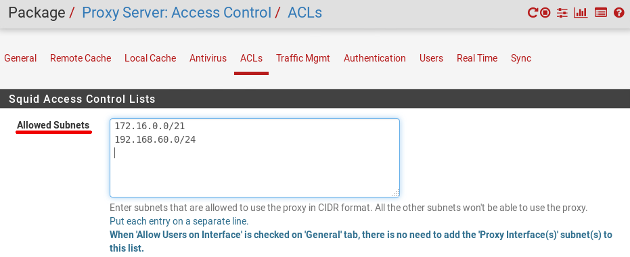

Paramétrez les réseaux autorisés :

=>Cliquez sur "ACLs"

Figure 95 - pfSense Proxy Server ACLs

Tapez les réseaux autorisés à utiliser le proxy ; ici : "172.16.0.0/21" et "192.168.60.0/24". N'oubliez pas d'appuyer sur la touche [Entrée] après chaque ligne.

=>Cliquez sur le bouton "Save"

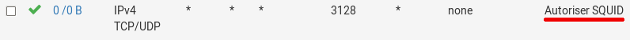

Ajoutez, dans le firewall de pfSense, la règle qui autorisera l'utilisation du port 3128 :

Figure 115 - pfSense Firewall - Rules - LAN

Le proxy est opérationnel.

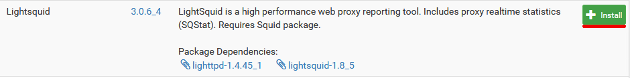

5.2 - Proxy Reports sous pfSense

"Proxy Reports" utilise Lightsquid. Il s'agit d'un analyseur de logs qui affiche, sous forme de pages Web, l'utilisation du Proxy.

Pour l'activer, effectuez les manipulations suivantes :

Menu =>"System" => "Package Manager"

Figure 96 - pfSense Package Lightsquid

=>Cliquez sur "Available Packages"=>Recherchez le paquet "Lightsquid"=>Cliquez sur le bouton "Install"=>Cliquez sur le bouton "Confirm"

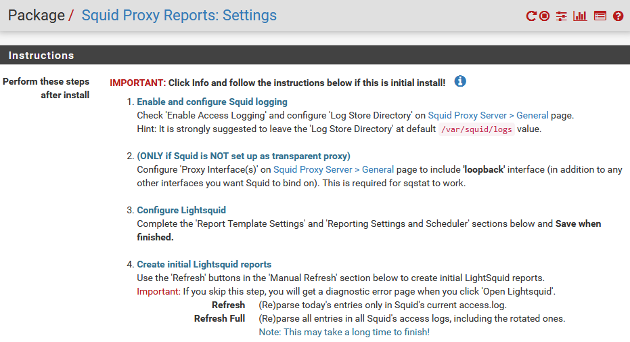

Configurez "Squid Proxy Reports" :

Menu =>"Status" => "Squid Proxy Reports"

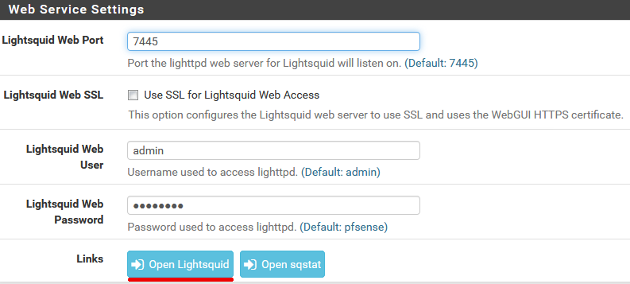

Figure 97 - pfSense Squid Proxy Reports

Effectuez les manipualtions suivantes :

[Lightsquid Web Port] =>7445[Lightsquid Web SSL] =>A décocher si vous ne souhaitez pas utiliser HTTPS[Lightsquid Web User] =>admin[Lightsquid Web Password] =>Votre mot de passe[Language] =>French[Report Template] =>Base[Bar Color] =>Orange[IP Resolve Method] =>DNS[Refresh Scheduler] =>30 min

=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Refresh"

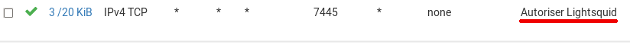

Ajoutez, dans le firewall de pfSense, la règle qui autorisera l'utilisation du port 7445 :

Figure 99 - pfSense Firewall - Rules - LAN

Utilisez le bouton "Open Lightsquid" pour consulter les logs :

Menu =>"Status" => "Squid Proxy Reports"

Figure 98 - pfSense Open Lightsquid

=>Cliquez sur le bouton "Open Lightsquid"

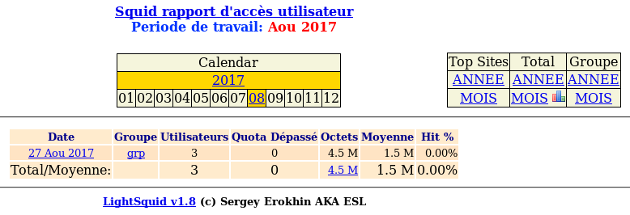

Vous devez obtenir les écrans suivants :

Figure 100 - pfSense Squid Rapport 1

Figure 101 - pfSense Squid Rapport 2

Proxy Reports (Lightsquid) est opérationnel.

|

Note |

|---|---|

|

Vous pouvez ignorer l'interface Web de pfSense pour vous connecter à Lightsquid. Ouvrez un navigateur Web et tapez directement : "http://<IP pfSense>:7445". |

5.3 - Client RADIUS pfSense sous Windows 2012 R2

Pour authentifier les utilisateurs, il est possible de déclarer pfSense en tant que client dans le serveur NPS (Network Policy Server) de Windows 2012 R2.

Pour installer un serveur NPS sous Windows 2012 R2, veuillez consulter le lien suivant : "Installer NPS".

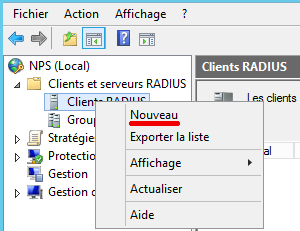

Pour configurer pfSense dans NPS, ajoutez-le en tant que client RADIUS :

Figure 102 - NPS Client Radius pfSense

=>Bouton droit de la souris sur "Client RADIUS"=>Cliquez sur "Nouveau"

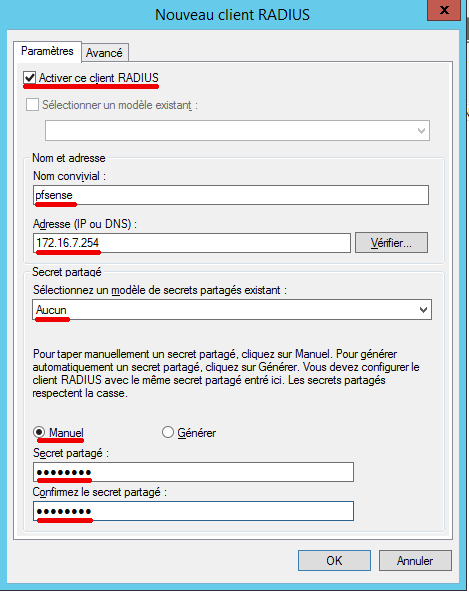

Figure 103 - NPS Nouveau Client Radius

Paramétrez le client pfSense de la manière suivante :

[Activer ce client RADIUS] =>A cocher[Nom convivial] =>pfsense[Adresse IP] =>172.16.7.254[Modèle] =>Aucun[Manuel] =>A cocher[Secret partagé] =>Tapez un mot de passe

=>Cliquez sur le bouton "OK"

Paramétrez une nouvelle stratégie réseau :

Figure 104 - NPS Nouvelle Stratégie

=>Bouton droit de la souris sur "Stratégies réseau"=>Cliquez sur "Nouveau"

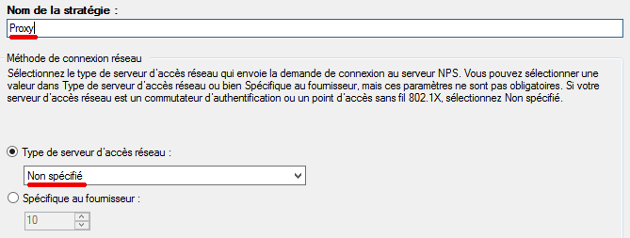

Figure 105 - NPS Nom de la stratégie

[Nom de la stratégie] =>Proxy[Type de serveur d'accès réseau] =>Non spécifié

=>Cliquez sur le bouton "Suivant"

La fenêtre "Spécifier les conditions" apparaît.

=>Cliquez sur le bouton "Ajouter"

Figure 106 - NPS Statégie réseau et conditions

=>Sélectionnez "Groupes d'utilisateurs"=>Cliquez sur le bouton "Ajouter..."

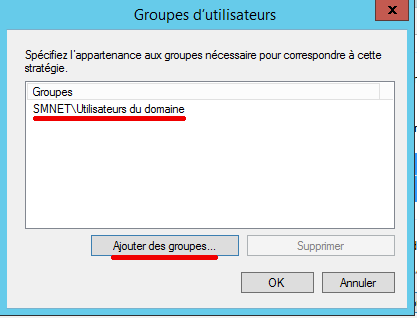

Figure 107 - NPS Statégie réseau Groupes d'utilisateurs

=>Cliquez sur le bouton "Ajouter des groupes..."=>Sélectionnez le groupe "Utilisateurs du domaine"=>Cliquez sur le bouton "OK"

Vous devez obtenir l'écran suivant :

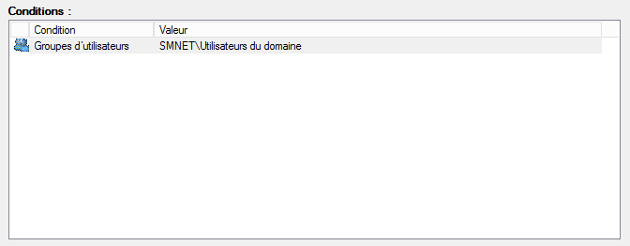

Figure 108 - NPS Statégie réseau Conditions

=>Cliquez sur le bouton "Suivant"

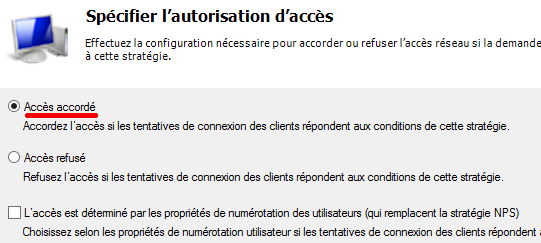

Spécifiez l'autorisation d'accès :

Figure 109 - NPS Statégie réseau Autorisation d'accès

=>Cochez l'option "Accès accordé"=>Cliquez sur le bouton "Suivant"

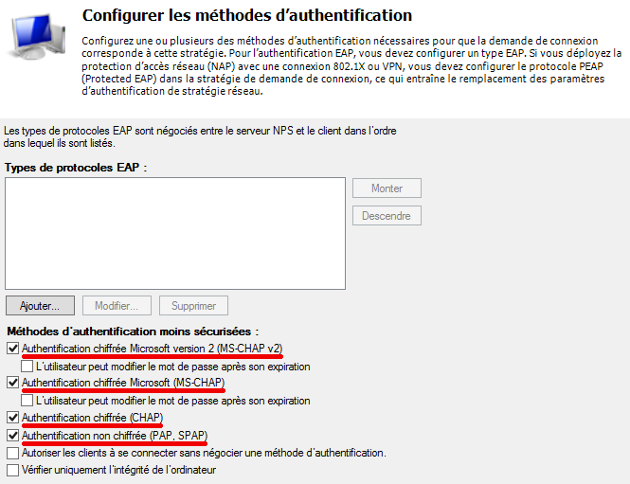

Configurez les méthodes d'authentification :

Figure 110 - NPS Statégie réseau Méthodes d'authentification

Cochez les options suivantes : "Authentification chiffrée Microsoft version 2 (MS-CHAP v2), "Authentification chiffrée Microsoft (MS-CHAP), "Authentification chiffrée (CHAP)" et "Authentification non chiffrée (PAP, SPAP)".

=>Cliquez sur le bouton "Suivant"

La fenètre "Configuration des contraintes" apparaît :

=>Cliquez une nouvelle fois sur le bouton "Suivant"

La fenètre "Configuration les paramètres" apparaît :

=>Cliquez une troisième fois sur le bouton "Suivant"

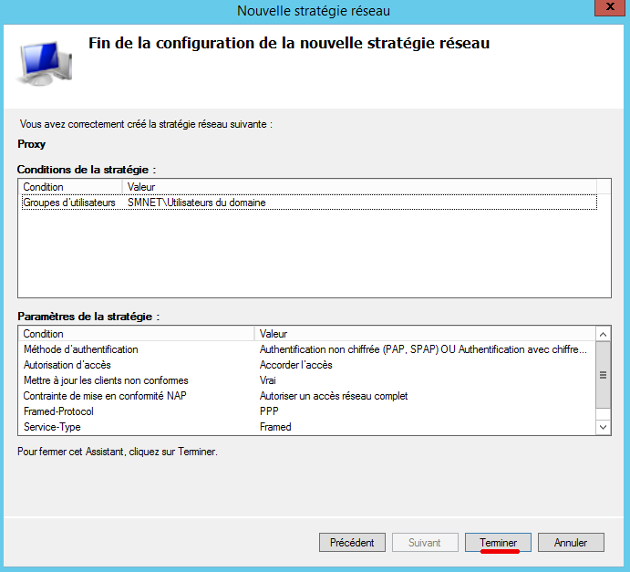

La fenétre "Fin de configuration" apparaît :

Figure 111 - NPS Statégie réseau Fin de configuration

=>Cliquez sur le bouton "Terminer"

La nouvelle stratégie est opérationnelle.

Figure 112 - NPS Statégie réseau Accès Proxy

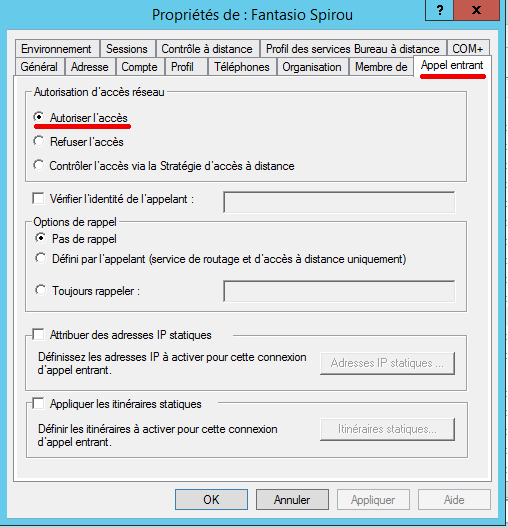

Vérifiez, pour tous les utilisateurs Active Directory, qu'ils sont autorisés pour les "Appel entrant".

Figure 112 - Utilisateurs AD Appel entrant

Le client RADIUS pfSense est opérationnel.

5.4 - Proxy authentifié RADIUS sous pfSense

Nous allons paramétrer l'authentification RADIUS sur pfSense. Au lieu de voir les IP dans les Logs de Lightsquid, nous obtiendrons les utilisateurs.

Menu =>"Services" => "Squid Proxy Server"

=>Cliquez sur "General"

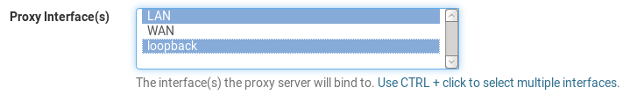

Figure 114 - pfSense Squid Proxy Server - General

[Proxy Interface(s)] =>Sélectionnez "LAN" et "loopback"

=>Cochez l'option "Resolve DNS IPv4 First"=>Décochez l'option "Transparent HTTP Proxy"=>Cliquez sur le bouton "Save"

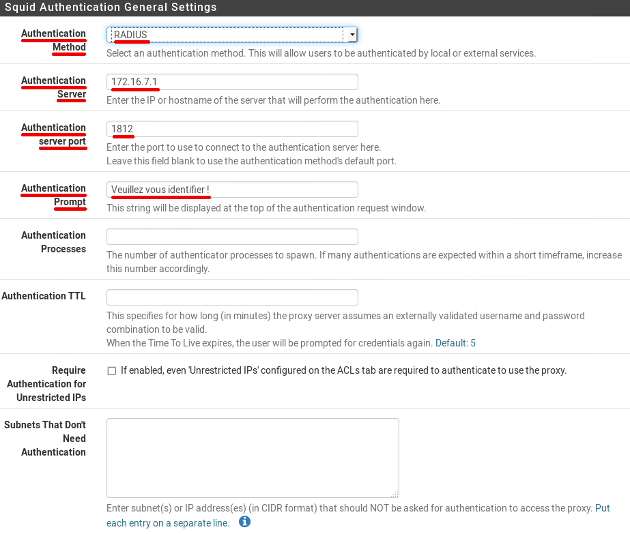

Paramétrez l'authentification RADIUS :

=>Cliquez sur "Authentication"

Figure 116 - pfSense Squid Proxy Server - Authentication

[Authentication Method] =>RADIUS[Authentication Server] =>Adresse IP du serveur Windows 2012 R2[Authentication server port] =>1812[Authentication Prompt] =>Veuillez vous identifier ![RADIUS Secret] =>Mot de passe du client RADIUS pfSense dans NPS

=>Cliquez sur le bouton "Save"

Modifiez le paramétrage de "Squid Proxy Reports" :

Menu =>"Status" => "Squid Proxy Reports"

[IP Resolve Method] =>Squidauth

=>Cliquez sur le bouton "Save"

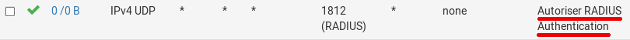

Autorisez "RADIUS Authentication" dans le parefeu de pfSense :

Figure 117 - pfSense Firewall - Rules - LAN

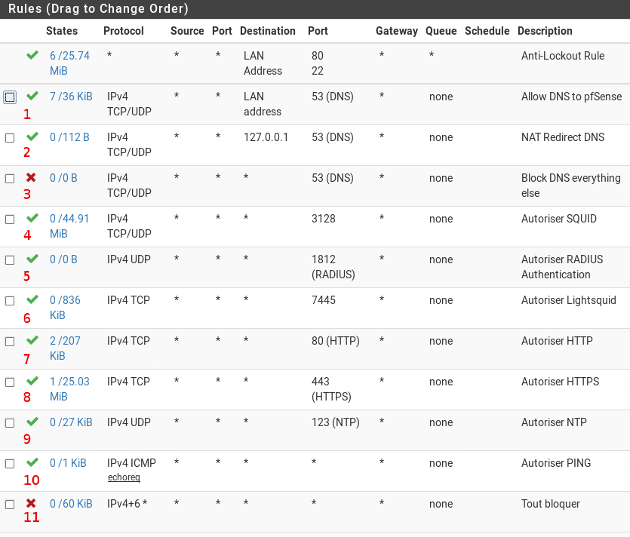

L'ordre des règles dans le parefeu de pfSense est le suivant :

Figure 119 - pfSense Firewall - Rules

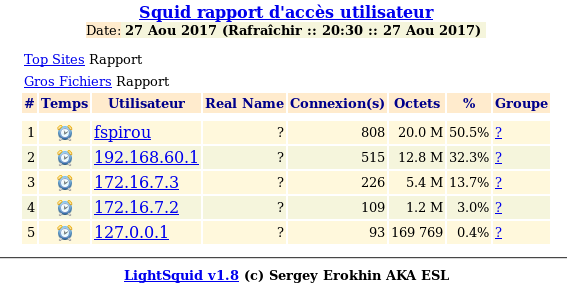

Paramétrez manuellement le proxy sur un poste client. Identifiez-vous avec un utilisateur de l'Active Directory puis consultez les logs de Lightsquid pour vérifier le fonctionnement de l'authentification.

Figure 118 - pfSense Lightsquid - Logs

L'authentification RADIUS est opérationnelle.