XI. GNS3 RÉSEAU N° 9

Vous allez créer un réseau constitué d'un routeur et de trois commutateurs (Type Cisco 3725). Le module "NM-16ESW" est installé sur "SWR1", "SWR2" et "SWR3" ; vous pouvez installer un disque PCMCIA de 128 MiB sur chaque appareil pour sauvagarder vos configurations. Des ordinateurs [VPCx] et des machines virtuelles "VirtualBox" complètent la topologie pour les tests de fonctionnement. "Java 6 update 3" , "Flash Player", "Security Device Manager" et "Cisco VPN Client" seront installés sur [WXP_2].

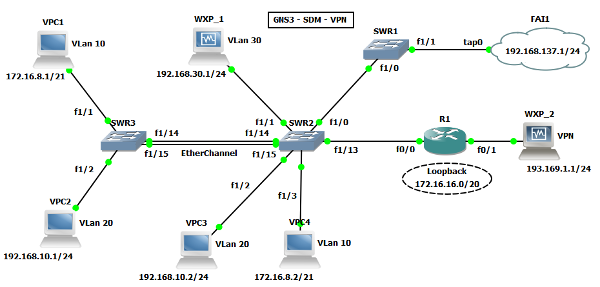

Figure 71 - RES9 - Topologie réseau n° 9

|

Note |

|---|---|

|

Pour utiliser le disque virtuel PCMCIA de 128 MiB, effecutez les manipualtions suivantes : |

11.1 - Créer la topologie du réseau

Les liens sont les suivants :

Tableau 1 - Liens manuels Cloud, routeur et commutateurs

| Routeurs / Commutateurs | Liens |

|---|---|

| Cloud - Internet | tap0 (Linux) est connecté à [SWR1] f1/1 |

| R1 | f0/0 est connecté à Internet f1/13 f0/1 est connecté à WXP_2 |

| SWR1 | f1/0 est connecté à [SWR2] f1/0 f1/1 est connecté à tap0 |

| SWR2 | f1/0 est connecté à SWR1 f1/0 f1/1 est connecté à WXP_1 f1/13 est connecté à [R1] f0/0 f1/14 est connecté à [SWR3] f1/14 f1/15 est connecté à [SWR3] f1/15 f1/2 est connecté à [VPC3] f1/3 est connecté à [VPC4] |

| SWR3 | f1/1 est connecté à [VPC1] f1/14 est connecté à [SWR2] f1/14 f1/15 est connecté à [SWR2] f1/15 f1/2 est connecté à [VPC2] |

11.2 - Connecter et configurer les ordinateurs [VPCx]

Configurez les quatre ordinateurs [VPCx] de la manière suivante :

Tableau 2 - Ordinateurs VPCx

| VPCx | Valeurs |

|---|---|

| VPC1 | LPort:30000 - hôte distant:127.0.0.1 - RPort : 20000 |

| VPC2 | LPort:30001 - hôte distant:127.0.0.1 - RPort : 20001 |

| VPC3 | LPort:30002 - hôte distant:127.0.0.1 - RPort : 20002 |

| VPC4 | LPort:30003 - hôte distant:127.0.0.1 - RPort : 20003 |

Sur le commutateur "SWR3", faites les liens manuels suivants :

Tableau 3 - Liens SW1, VPC1 et VPC2

| VPCx | Liens SWR1 |

|---|---|

| VPC1 | nio_udp:30000:127.0.0.1:20000 ==> f1/1 |

| VPC2 | nio_udp:30001:127.0.0.1:20001 ==> f1/2 |

Sur le commutateur "SWR2", faites les liens manuels suivants :

Tableau 4 - Liens SW2, VPC3 et VPC4

| VPCx | Liens SWR4 |

|---|---|

| VPC3 | nio_udp:30002:127.0.0.1:20002 ==> f1/2 |

| VPC4 | nio_udp:30003:127.0.0.1:20003 ==> f1/3 |

Configurez sur les ordinateurs "VPCx" les adresses IP suivantes :

Tableau 5 - Adressage IP des ordinateurs VPCx

| VPCx | Adresses IP |

|---|---|

| VPC1 - VLAN 10 | IP : 172.16.8.1/21 - GW : 172.16.8.254 |

| VPC2 - VLAN 20 | IP : 192.168.10.1/24 - GW : 192.168.10.254 |

| VPC3 - VLAN 20 | IP : 192.168.10.2/24 - GW : 192.168.10.254 |

| VPC4 - VLAN 10 | IP : 172.16.8.2/21 - GW : 172.16.8.254 |

|

Note |

|---|---|

|

Pour configurer un DNS, vous pouvez taper la commande suivante sur chaque [VPCx] : |

Sauvegardez la configuration de vos "VPCx" :

VPCS[1]>save res9.vpc......... done

11.3 - Configurer les commutateurs [SWR1], [SWR2] et [SWR3]

Démarrez tous les appareils puis Lancez les "consoles".

Configuration de "SWR1" :

Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router (config)#hostname SWR1SWR1(config)#line con 0SWR1(config-line)#logging synchronousSWR1(config-line)#exitSWR1(config)#int f1/0SWR1(config-if)#no switchportSWR1(config-if)#ip address 10.0.0.254 255.0.0.0SWR1(config-if)#no shutSWR1(config-if)#exitSWR1(config)#int f1/1SWR1(config-if)#no switchportSWR1(config-if)#ip address 192.168.137.254 255.255.255.0SWR1(config-if)#no shutSWR1(config-if)#exitSWR1(config)#ip route 0.0.0.0 0.0.0.0 192.168.137.1SWR1(config)#ip route 172.16.8.0 255.255.248.0 10.0.0.1SWR1(config)#ip route 192.168.10.0 255.255.255.0 10.0.0.1SWR1(config)#ip route 192.168.30.0 255.255.255.0 10.0.0.1SWR1(config)#endSWR1#write memBuilding configuration...[OK]SWR1#copy run startDestination filename [startup-config]?Building configuration...[OK]

Configuration de "SWR2" :

Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router (config)#hostname SWR2SWR2(config)#line con 0SWR2(config-line)#logging synchronousSWR2(config-line)#exitSWR2(config)#vlan 10SWR2(config-vlan)#name IngenierieSWR2(config-vlan)#exitSWR2(config)#int f1/3SWR2(config-if)#switchport mode accessSWR2(config-if)#switchport access vlan 10SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#vlan 20SWR2(config-vlan)#name CommerciauxSWR2(config-vlan)#exitSWR2(config)#int f1/2SWR2(config-if)#switchport mode accessSWR2(config-if)#switchport access vlan 20SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#vlan 30SWR2(config-if)#name AdministrationSWR2(config-if)#exitSWR2(config)#int f1/1SWR2(config-if)#switchport mode accessSWR2(config-if)#switchport access vlan 30SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int f1/0SWR2(config-if)#no switchportSWR2(config-if)#ip address 10.0.0.1 255.0.0.0SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int vlan 10SWR2(config-if)#ip address 172.16.8.254 255.255.248.0SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int vlan 20SWR2(config-if)#ip address 192.168.10.254 255.255.255.0SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int vlan 30SWR2(config-if)#ip address 192.168.30.254 255.255.255.0SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int f1/15SWR2(config-if)#switchport mode trunkSWR2(config-if)#switchport trunk encapsulation dot1qSWR2(config-if)#switchport trunk allowed vlan add 10,20,30SWR2(config-if)#channel-group 1 mode onSWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int f1/14SWR2(config-if)#switchport mode trunkSWR2(config-if)#switchport trunk encapsulation dot1qSWR2(config-if)#switchport trunk allowed vlan add 10,20,30SWR2(config-if)#channel-group 1 mode onSWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int port-channel 1SWR2(config-if)#switchport mode trunkSWR2(config-if)#switchport trunk encapsulation dot1qSWR2(config-if)#switchport trunk allowed vlan add 10,20,30SWR2(config-if)#no shutSWR2(config-if)#exitSWR2(config)#int f1/13SWR2(config-if)#no switchportSWR2(config-if)#ip address 192.168.20.253 255.255.255.0SWR2(config-if)#speed 100SWR2(config-if)#duplex fullSWR2(config-if)#exitSWR2(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.254SWR2(config)#ip route 10.10.10.0 255.255.255.0 192.168.20.254SWR2(config)#ip route 192.168.137.0 255.255.255.0 10.0.0.254SWR2(config)#port-channel load-balance src-dst-ipSWR2(config)#endSWR2#write memBuilding configuration...[OK]SWR2#copy run startDestination filename [startup-config]?Building configuration...[OK]

Configuration de "SWR3" :

Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router (config)#hostname SWR3SWR3(config)#line con 0SWR3(config-line)#logging synchronousSWR3(config-line)#exitSWR3(config)#vlan 10SWR3(config-vlan)#name IngenierieSWR3(config-vlan)#exitSWR3(config)#int f1/1SWR3(config-if)#switchport mode accessSWR3(config-if)#switchport access vlan 10SWR3(config-if)#no shutSWR3(config-if)#exitSWR3(config)#vlan 20SWR3(config-vlan)#name CommerciauxSWR3(config-vlan)#exitSWR3(config)#int f1/2SWR3(config-if)#switchport mode accessSWR3(config-if)#switchport access vlan 20SWR3(config-if)#no shutSWR3(config-if)#exitSWR3(config)#int f1/15SWR3(config-if)#switchport mode trunkSWR3(config-if)#switchport trunk encapsulation dot1qSWR3(config-if)#switchport trunk allowed vlan add 10,20SWR3(config-if)#channel-group 1 mode onSWR3(config-if)#no shutSWR3(config-if)#exitSWR3(config)#int f1/14SWR3(config-if)#switchport mode trunkSWR3(config-if)#switchport trunk encapsulation dot1qSWR3(config-if)#switchport trunk allowed vlan add 10,20SWR3(config-if)#channel-group 1 mode onSWR3(config-if)#no shutSWR3(config-if)#exitSWR3(config)#int port-channel 1SWR3(config-if)#switchport mode trunkSWR3(config-if)#switchport trunk encapsulation dot1qSWR3(config-if)#switchport trunk allowed vlan add 10,20SWR3(config-if)#no shutSWR3(config-if)#endSWR3#write memBuilding configuration...[OK]SWR3#copy run startDestination filename [startup-config]?Building configuration...[OK]

Sauvegardez le projet :

Menu[Fichier] de GNS3 => [Sauvegarder]

11.4 - Configurer le routeur [R1]

Configuration de "R1" :

Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#line con 0R1(config-line)#logging synchronousR1(config-line)#exitR1(config)#int f0/0R1(config-if)#ip address 192.168.20.254 255.255.255.0R1(config-if)#speed 100R1(config-if)#duplex fullR1(config-if)#no shutR1(config-if)#exitR1(config)#int f0/1R1(config-if)#ip address 193.169.1.254 255.255.255.0R1(config-if)#no shutR1(config-if)#exitR1(config)#username sysadmin privilege 15 password 0 ciscoR1(config)#ip http serverR1(config)#ip http secure-serverR1(config)#ip http authentication localR1(config-line)#line vty 0 4R1(config-line)#privilege level 15R1(config-line)#login localR1(config-line)#transport input telnetR1(config-line)#transport input telnet sshR1(config-line)#exitR1(config)#ip route 192.168.30.0 255.255.255.0 192.168.20.253R1(config-line)#endR1#write memBuilding configuration...[OK]R1#copy run startDestination filename [startup-config]?Building configuration...[OK]

Sauvegardez le projet :

Menu[Fichier] de GNS3 => [Sauvegarder]

11.5 - Configurer les machines virtuelles VirtualBox

La machine virtuelle [WXP_1] est reliée sur [SWR2].

L'adresse IP de [WXP_1] est "192.168.30.1" ; le masque est "255.255.255.0" ; la passerelle est "192.168.30.254". Le serveur DNS est "8.8.8.8".

Éditez le fichier [C:\WINDOWS\system32\drivers\etc\hosts] et rajoutez la ligne "192.168.20.254 R1". Redémarrez [WXP_1].

Pour utiliser "SDM (Security Device Manager)" de Cisco sur [WXP_2], vous devez installer les logiciels suivants :

- java 6 update 3 (jre-6u3-windows-i586-p-s.exe) ;

- flash player.

Téléchargez, sur le site de Cisco" l'archive "SDM-V25.zip" (Vous devez disposer d'un compte utilisateur).

L'adresse IP de [WXP_2] est "193.169.1.1" ; le masque est "255.255.255.0" ; la passerelle est "193.169.1.254". La passerelle correspond ici à l'interface "f0/1" du routeur [R1]. Le serveur DNS est "193.169.1.254".

Éditez le fichier [C:\WINDOWS\system32\drivers\etc\hosts] et rajoutez la ligne "193.169.1.254 R1". Redémarrez [WXP_2].

11.6 - Configurer une connexion VPN avec SDM (Security Device Manager)

Vous souhaitez utiliser une connexion "VPN" pour vous connecter sur la machine virtuelle [WXP_1]. Vous devez installer sur [WXP_2] le logiciel "Cisco SDM" pour configurer cette connexion "VPN".

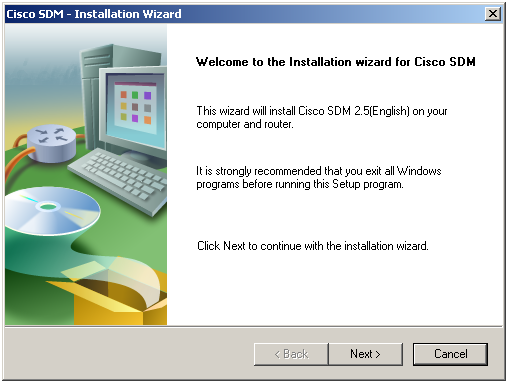

Sur la machine virtuelle [WXP_2], dézippez l'archive "SDM-V25.zip". Exécutez le fichier "setup.exe".

Figure 72 - Cisco SDM Installation Wizard

Cliquez sur le bouton "Newt >". Acceptez les termes de la licence.

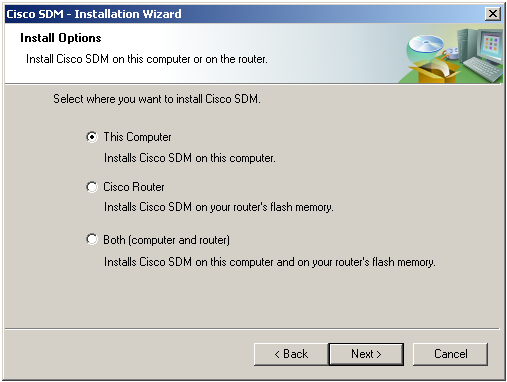

Figure 73 - Cisco SDM Install Options

Cochez l'option "This Computer" puis cliquez sur "Next >". Validez le répertoire proposé par défaut pour l'installation puis cliquez sur le bouton "Install".

L'installation est terminée. Une icône "Cisco SDM" apparaît sur le bureau de Windows.

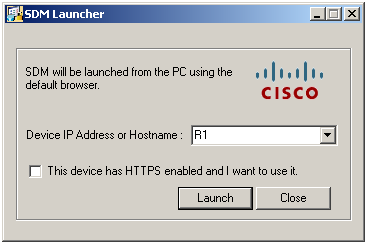

Pour configurer la connexion "VPN", double-cliquez sur l'icône "Cisco SDM".

Figure 74 - Cisco SDM Launcher

Tapez le nom du routeur [R1] ou son adresse IP "193.169.1.254". Cliquez sur le bouton "Launch".

Figure 75 - Cisco SDM Login

Tapez le nom d'utilisateur "sysadmin" et le mot de passe "cisco".

|

Note |

|---|---|

|

Si Internet Explorer affiche des messages d'erreur à l'ouverture de l'application, installez Firefox 3.5.19 puis configurez-le comme navigateur par défaut ! |

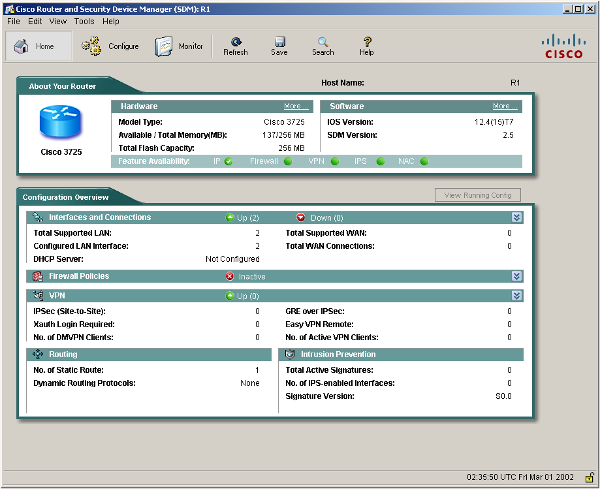

Figure 76 - Cisco Router and Security Device Manager

SDM est opérationnel ! Cet outil permet de bénéficier d'une interface Web pour la mise en place de configurations complexes.

Pour configurer une connexion "VPN", procédez de la manière suivante :

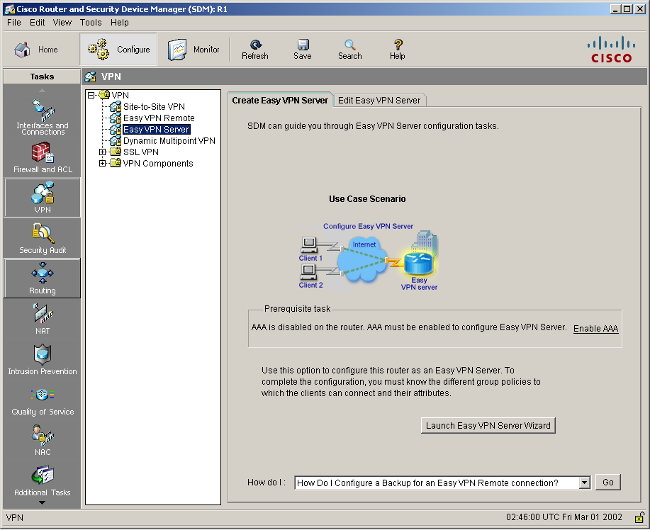

Cliquez sur le menu "Configure" puis cliquez sur l'option "VPN". Sélectionnez ensuite "Easy VPN Server".

Figure 77 - Cisco SDM VPN

Cliquez sur le bouton "Launch Easy VPN Server Wizard". A la question "Do you want to enable AAA?", cliquez sur le bouton "Yes". L'assistant "Easy VPN Server Wizard" doit se lancer au bout de quelques secondes. Cliquez sur le bouton "Suivant >".

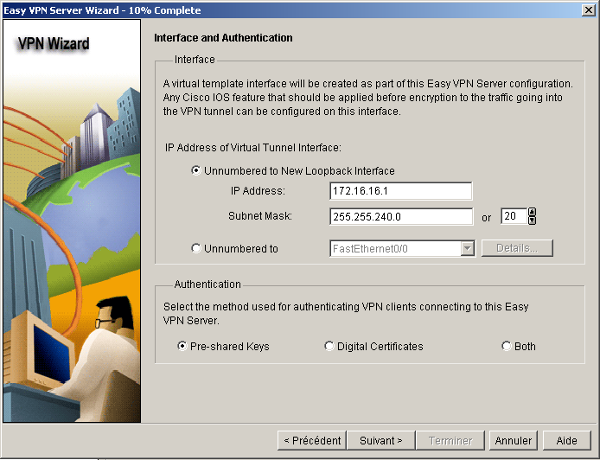

Figure 78 - Cisco SDM VPN Virtual Tunnel Interface

Cette interface virtuelle permet au client d'établir une connexion avec le routeur [R1] ; une fois connecté et authentifié, le trafic entre le client nomade [WXP_2] et l'ordinateur [WXP_1] sera crypté.

Cochez l'option "Unnumbered to New Loopback Interface" ; tapez l'adresse IP "172.16.16.1" et le masque "255.255.240.0" ; cochez l'option "Pre-shared Keys" ; cliquez sur le bouton "Suivant >".

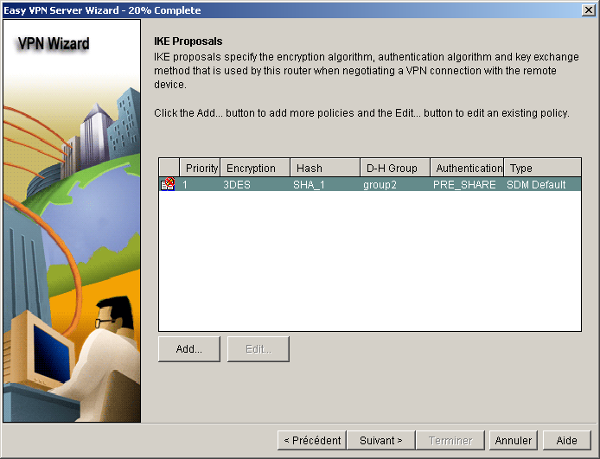

Figure 78 - Cisco SDM Ike Proposals

Validez la règle définie par défaut ; cliquez sur le bouton "Suivant >".

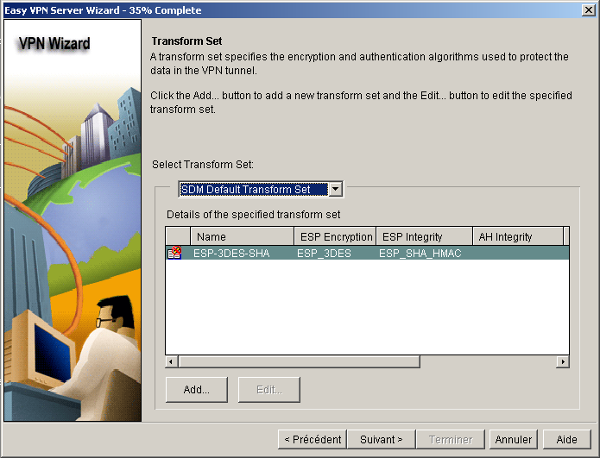

Figure 80 - Cisco SDM Transform Set

Sélectionnez "SDM Default Transform Set" ; cliquez sur le bouton "Suivant >".

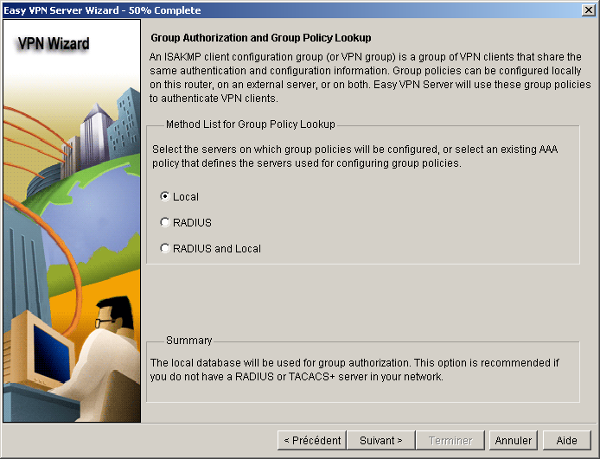

Figure 81 - Cisco SDM Group Authorization and Group Policy Lookup

Cochez l'option "Local" ; cliquez sur le bouton "Suivant >".

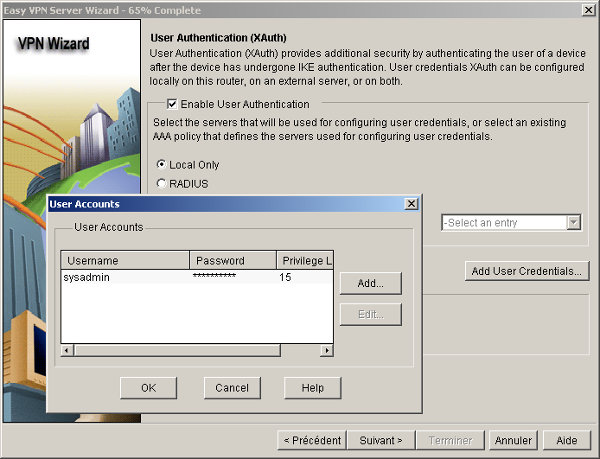

Figure 82 - Cisco SDM User Authentication (XAuth)

Cochez les options "Enable User Authentication" et "Local Only" ; cliquez sur le bouton "Add User Credentials...". Un premier utilisateur apparaît : sysadmin. Cliquez sur le bouton "Add..." pour rajouter l'utilisateur "smnet".

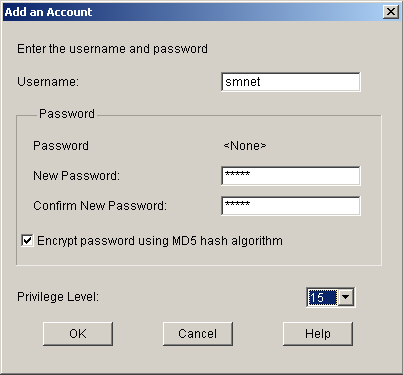

Figure 83 - Cisco SDM Add an Account

Tapez le "Username" du compte puis son mot de passe (minimum 6 caractères) ; attribuez lui le privilège n° "15". Cliquez sur le bouton "OK". Validez la fenêtre "User Accounts" puis cliquez sur le bouton "Suivant >".

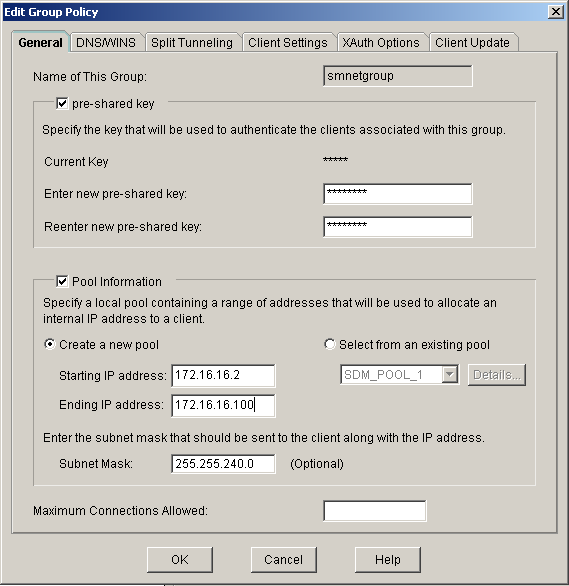

Vous obtenez la fenêtre "Group Authorization and User Group Policies". Cliquez sur le bouton "Add...".

Figure 84 - Cisco SDM Add Group Policy

Tapez un nom pour le groupe (Exemple : smnetgroup) ; tapez la clé (Exemple : vpnsmnet) ; cochez l'option "Pool Information" ; cochez l'option "Create a new pool" ; tapez l'adresse IP de début (En lien avec l'interface Loopback) et l'adresse IP de fin ; tapez le masque de réseau et, éventuellement, le nombre maximum de connexions autorisées. Cliquez sur le bouton "OK".

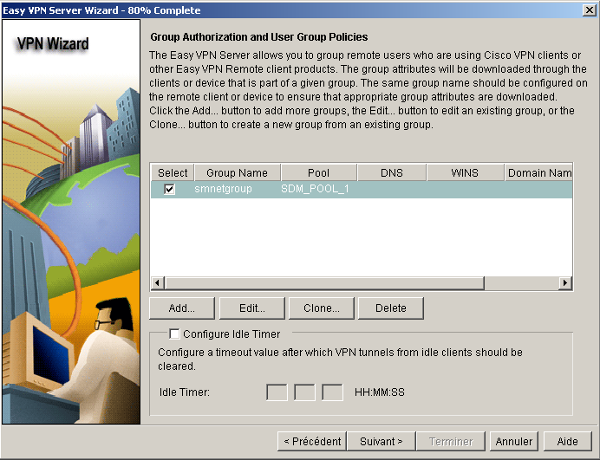

Figure 85 - Cisco SDM Group Authorization and User Group Policies

Cliquez sur le bouton "Suivant >".

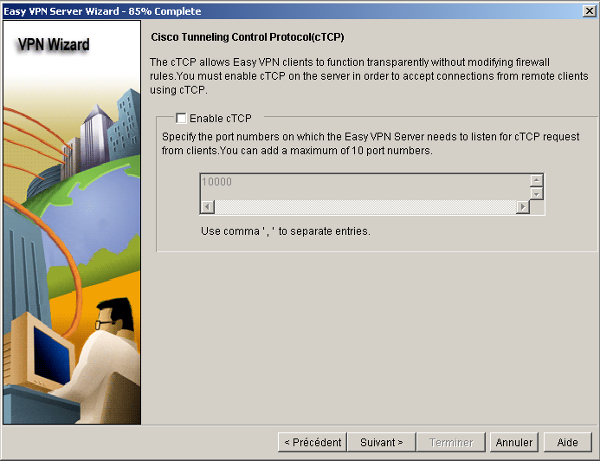

Figure 86 - Cisco SDM Cisco Tunneling Control Protocol (cTCP)

Cliquez sur le bouton "Suivant >". Une synthèse de vos choix apparaît.

Figure 87 - Cisco SDM Summary of the Configuration

Cliquez sur le bouton "Terminer". SDM envoi 50 commandes au routeur [R1] ...

Figure 88 - Cisco SDM Commands Delivery Status

Voyez-vous l'intérêt d'un tel outil ? Cliquez sur le bouton "OK". La fenêtre "VPN Troubleshooting" s'affiche. Cliquez sur "Close".

Lancez la console de [SWR2] puis rajoutez la route vers le réseau "172.16.16.0/20" (Inteface Loopback de R1) :

SWR2>enSWR2#conf tEnter configuration commands, one per line. End with CNTL/Z.SWR2(config)#ip route 172.16.16.0 255.255.240.0 192.168.20.254SWR2(config)#endSWR2#write memBuilding configuration...[OK]SWR2#copy run startDestination filename [startup-config]?Building configuration...[OK]

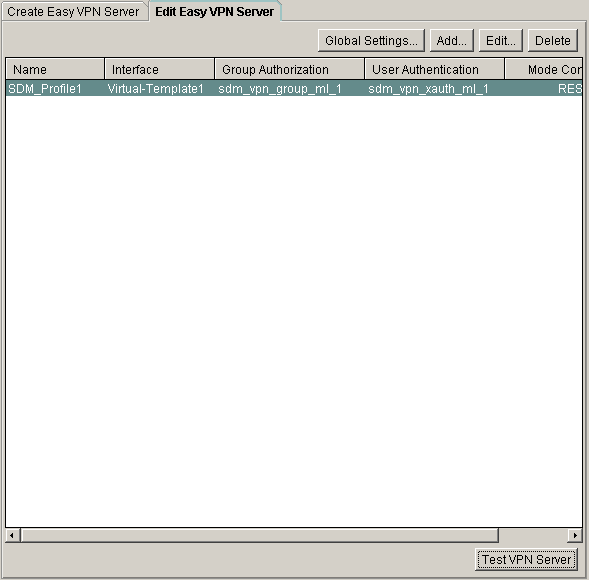

Revenez sur [WXP_2] et sur le logiciel "SDM".

Figure 89 - Cisco SDM Easy VPN Server

Cliquez sur le bouton "Test VPN Server".

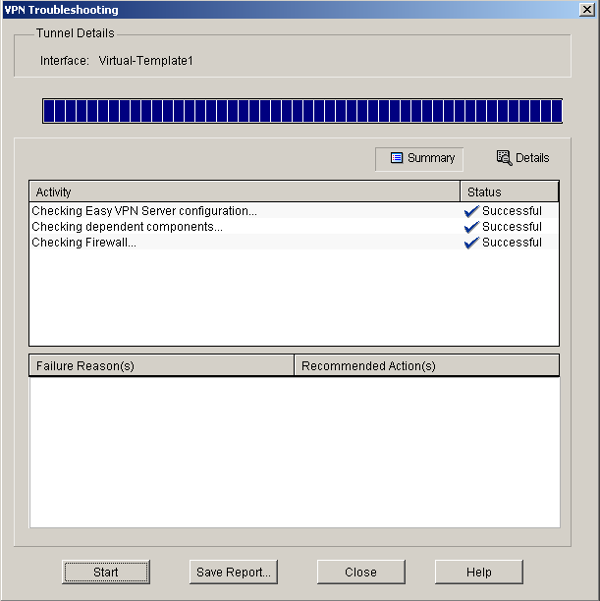

Figure 90 - Cisco SDM VPN Troubleshooting

Cliquez sur le bouton "Start". Si votre configuration est bonne, vous devez obtenir un écran similaire au mien. Cliquez sur le bouton "Close" puis fermez le logiciel "SDM".

|

Note |

|---|---|

|

Vous pouvez cliquer sur le bouton "Save" du logiciel SDM pour lancer à distance sur le routeur un "copy run start". |

11.7 - Se connecter au VPN avec Cisco VPN Client

Pour se connecter au "VPN", vous devez télécharger et installer le logiciel "Cisco VPN Client". Les versions sont les suivantes :

- Windows 32 bits : vpnclient-win-msi-5.0.07.0410-k9.exe ;

- Windows 64 bits : vpnclient-winx64-msi-5.0.07.0440-k9.exe.

Double-cliquez sur l'archive qui vous convient pour la décompresser. Double-cliquez sur le fichier "vpnclient_setup.exe".

Figure 91 - Cisco Systems VPN Client Installation

Cliquez sur le bouton "Suivant >". Acceptez les termes de la licence d'utilisation. Validez le répertoire d'installation proposé par défaut puis lancez l'installation du logiciel. Redémarrez l'ordinateur.

Lancez le logiciel "VPN Client".

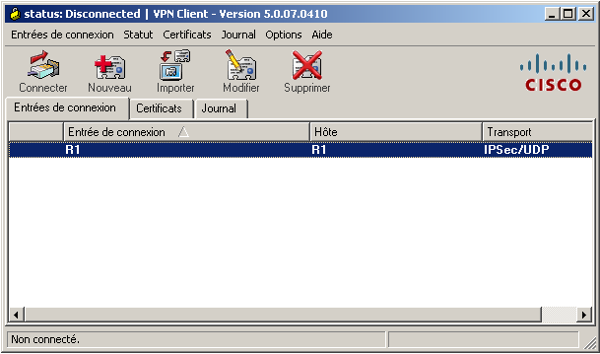

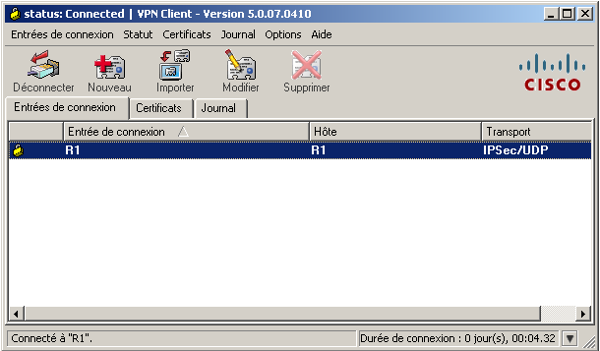

Figure 92 - Cisco VPN Client

Cliquez sur le bouton "Nouveau".

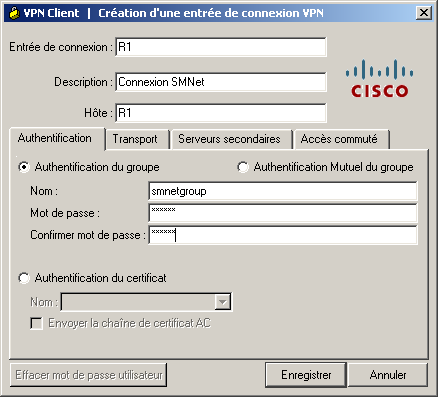

Figure 93 - VPN Client Création d'un entrée

Tapez l'entrée de connexion [R1] ; tapez le nom d'hôte ou l'adresse IP de [R1] ; tapez le nom du groupe déclaré dans SDM ; tapez le mot de passe pour ce groupe ; cliquez sur le bouton "Enregistrer".

L'entrée de la connexion doit apparaître dans le logiciel "VPN Client". Sélectionnez la ligne R1 puis cliquez sur le bouton "Connecter". Tapez le nom du compte déclaré avec SDM (Exemple : smnet) ; tapez le mot de passe.

Figure 94 - VPN Client Connected ...

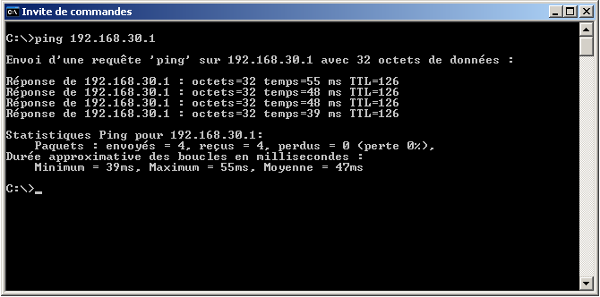

Vous êtes connecté ! Ouvrez l'invite de dommande et effectuez un "ping" sur l'adresse IP "192.168.30.1". Le système doit répondre si vous avez autorisé les messages "ICMP".

Figure 95 - Ping sur WXP_1

Ici, le ping fonctionne. Le VPN est opérationnel !